软件星级:3分

软件星级:3分

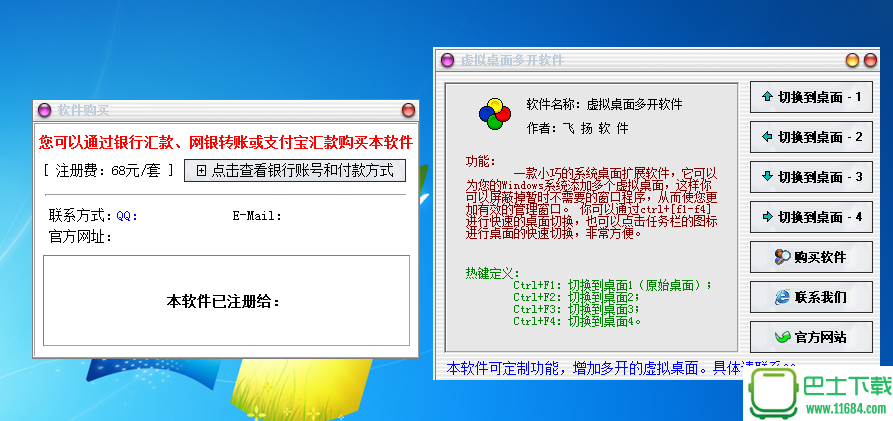

双击程序安装,程序会自动安装在C盘,安装完成后会自动启动,接着会弹出广告(建议在沙盘中安装,大概是两个网站,我在沙盘中直接结束进程了。)

关闭程序即可。到飞扬虚拟桌面安装目录下(C:Program Filesvdesk)vdesk.exe将提取出来,复制到其他文件夹,然后将飞扬虚拟桌面卸载。

2.先去浏览器广告

查壳,程序无壳,载入OD。貌似每次打开都会弹广告,建议先去弹出广告,od 右键 中文搜索引擎 智能搜索,查找//ads

3 去未注册功能限制。

软件未注册第四个虚拟桌面无法使用,提示购买。软件为重启验证型,打开1.exe,随意输入用户名注册码,提示重启程序,1.exe目录下会生成一个reg文件(取决于你保存的文件名。我这里是1.exe,所以生成1.reg。用记事本打开reg文件会看到你输入的用户名和密码。实质上.reg文件只是一个激活信息存储文件,与注册表无关)接着OD打开1.exe,od 右键 中文搜索引擎 智能搜索,查找.reg,在第二个reg下面的je处下断

本人不懂汇编,004B80EC |. 0F84 E5000000 je 1.004B81D7 连蒙带猜这个地方应该是判断当前目录下包含注册信息的reg文件是否存在,若不存在直接跳过,显示未跳过。

(那这个地方直接用nop填充行不行呢?答案是不行。我试过了,如果nop了而无.reg文件,程序会报错,提示文件不存在)

004B81BE 处会出现真码,直接注册软件即可(用户名要与一开始用户名一致)。下面的其他地方也会出现真码,可以用keymaker写内存注册机

不过我的目的不是追码,而是爆破。

004B81DE|. /75 30 jnz short 1.004B8210 这个地方可以跳过未购买用户,虽然跳过了未购买,但第四个虚拟桌面还是无法使用。

到底是谁控制 jnz的呢?我们往上看

004B81D7 |> 803D E4D14B00>cmp byte ptr ds:[0x4BD1E4],0x0

cmp是比较指令,004B81DE处的jnz 是由004B81D7处的cmp决定的,而cmp是拿0x4BD1E4的值和0比较。

再往上看,0x4BD1E4的值是否赋值1是由004B81D0处决定的,而004B81D0是否给0x4BD1E4赋值是由004B81CE决定的。

我猜测004B81CE处是关键跳。继续猜,当我们输入的是假码时,004B81CE是跳过去的,所以我们不让它跳过去就行了。右键 二进制 用NOP填充。

启动后第四个虚拟桌面可以使用了。事实证明了我的猜想。也就是说,当.reg文件存在时,004B81CE处决定是否注册成功

但是直接将004B81CE nop保存,还存在问题。

软件是重启验证的,注册码是保存在与程序同名的.reg文件中,正常情况下,软件通过读取.reg中的注册名和密码判断是否已注册。

但是,我想绿化飞扬虚拟桌面,做成单文件比较方便。

如何让它没有.reg文件也注册成功呢?

如果.reg文件不存在,会跳转到004B81D7,而不是 004B81D0。

我讲了那么多废话,实际看这一句即可:将004B80EC 处 je 004B81D7 改为 jmp 004B81D0。

此时保存破解后的文件即可,打开就是注册版,第四个虚拟桌面正常使用,软件也已注册

004B80D5 |. BA 94824B00 mov edx,1.004B8294 ; .reg

004B80DA |. E8 3911F5FF call 1.00409218

004B80DF |. 8B85 30FEFFFF mov eax,[local.116]

004B80E5 |. E8 9E10F5FF call 1.00409188

004B80EA |. 84C0 test al,al

004B80EC |. 0F84 E5000000 je 1.004B81D7 //这个地方下断,判断当前目录下包含注册信息的reg文件是否存在,无则跳转

004B80F2 |. 8D95 24FEFFFF lea edx,[local.119]

004B80F8 |. 33C0 xor eax,eax

004B80FA |. E8 89A9F4FF call 1.00402A88

004B80FF |. 8B85 24FEFFFF mov eax,[local.119]

004B8105 |. 8D8D 28FEFFFF lea ecx,[local.118]

004B810B |. BA 94824B00 mov edx,1.004B8294 ; .reg

004B8110 |. E8 0311F5FF call 1.00409218

004B8115 |. 8B95 28FEFFFF mov edx,[local.118]

004B811B |. 8D85 34FEFFFF lea eax,[local.115]

004B8121 |. E8 E2ACF4FF call 1.00402E08

004B8126 |. 8D85 34FEFFFF lea eax,[local.115]

004B812C |. E8 67AAF4FF call 1.00402B98

004B8131 |. E8 D6A7F4FF call 1.0040290C

004B8136 |. BA E8D14B00 mov edx,1.004BD1E8

004B813B |. 8D85 34FEFFFF lea eax,[local.115]

004B8141 |. E8 76B0F4FF call 1.004031BC

004B8146 |. 8D85 34FEFFFF lea eax,[local.115]

004B814C |. E8 D7B0F4FF call 1.00403228

004B8151 |. E8 B6A7F4FF call 1.0040290C

004B8156 |. BA ECD14B00 mov edx,1.004BD1EC

004B815B |. 8D85 34FEFFFF lea eax,[local.115]

004B8161 |. E8 56B0F4FF call 1.004031BC

004B8166 |. 8D85 34FEFFFF lea eax,[local.115]

004B816C |. E8 B7B0F4FF call 1.00403228

004B8171 |. E8 96A7F4FF call 1.0040290C

004B8176 |. 8D85 34FEFFFF lea eax,[local.115]

004B817C |. E8 4FADF4FF call 1.00402ED0

004B8181 |. E8 86A7F4FF call 1.0040290C

004B8186 |. 8D85 18FEFFFF lea eax,[local.122]

004B818C |. E8 0BECFFFF call 1.004B6D9C

004B8191 |. 8B8D 18FEFFFF mov ecx,[local.122]

004B8197 |. 8D85 1CFEFFFF lea eax,[local.121]

004B819D |. 8B15 E8D14B00 mov edx,dword ptr ds:[0x4BD1E8]

004B81A3 |. E8 38C9F4FF call 1.00404AE0

004B81A8 |. 8B85 1CFEFFFF mov eax,[local.121]

004B81AE |. 8D8D 20FEFFFF lea ecx,[local.120]

004B81B4 |. BA A4824B00 mov edx,1.004B82A4 ; vdeskChina

004B81B9 |. E8 E2E5FFFF call 1.004B67A0

004B81BE |. 8B95 20FEFFFF mov edx,[local.120] //这个地方出现注册码

004B81C4 |. A1 ECD14B00 mov eax,dword ptr ds:[0x4BD1EC]

004B81C9 |. E8 0ACAF4FF call 1.00404BD8

004B81CE |. 75 07 jnz short 1.004B81D7 //关键跳

004B81D0 |. C605 E4D14B00>mov byte ptr ds:[0x4BD1E4],0x1 //由上一行的jnz决定是否给0x4BD1E4赋值1,赋值为1即可注册成功。

004B81D7 |> 803D E4D14B00>cmp byte ptr ds:[0x4BD1E4],0x0 //比较0和0x4BD1E4的值

004B81DE |. /75 30 jnz short 1.004B8210 //这个地方可以跳过未购买用户

004B81E0 |. |8D95 14FEFFFF lea edx,[local.123]

004B81E6 |. |8BB3 3C030000 mov esi,dword ptr ds:[ebx+0x33C]

004B81EC |. |8BC6 mov eax,esi

004B81EE |. |E8 B5E4FDFF call 1.004966A8

004B81F3 |. |8D85 14FEFFFF lea eax,[local.123]

004B81F9 |. |BA B8824B00 mov edx,1.004B82B8 ; - 未购买用户

004B81FE |. |E8 99C8F4FF call 1.00404A9C

004B8203 |. |8B95 14FEFFFF mov edx,[local.123]

004B8209 |. |8BC6 mov eax,esi

004B820B |. |E8 2CF1FDFF call 1.0049733C

004B8210 |> 83C9 FF or ecx,-0x1

4.去QQ 网站信息等